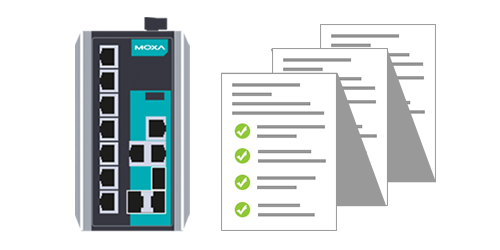

심층 방어 보안 시스템 구축에 필요한 알맞은 솔루션을 선택하기 위해 아래의 체크리스트를 작성해보세요.

여러분의 ICS네트워크가 격리되어 있기 때문에 기본설정 비밀번호를 바꿀 필요가 없다고 생각하십니까?

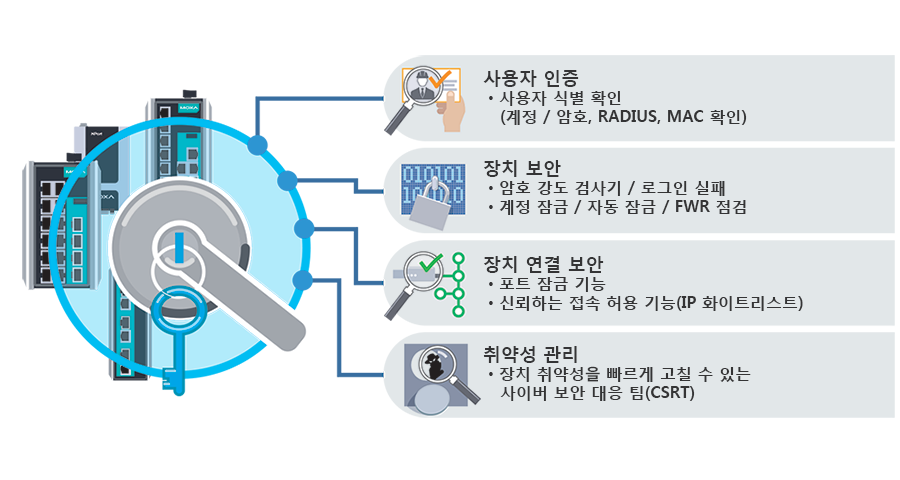

안전한 접근과 관리를 식별하는 것은 중요합니다.

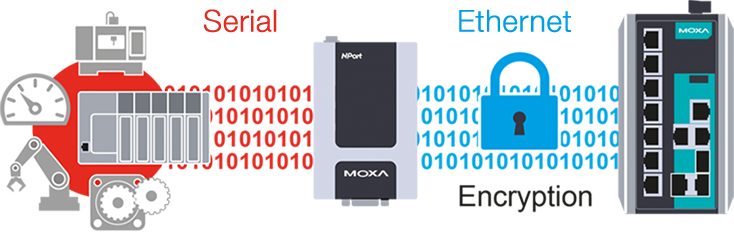

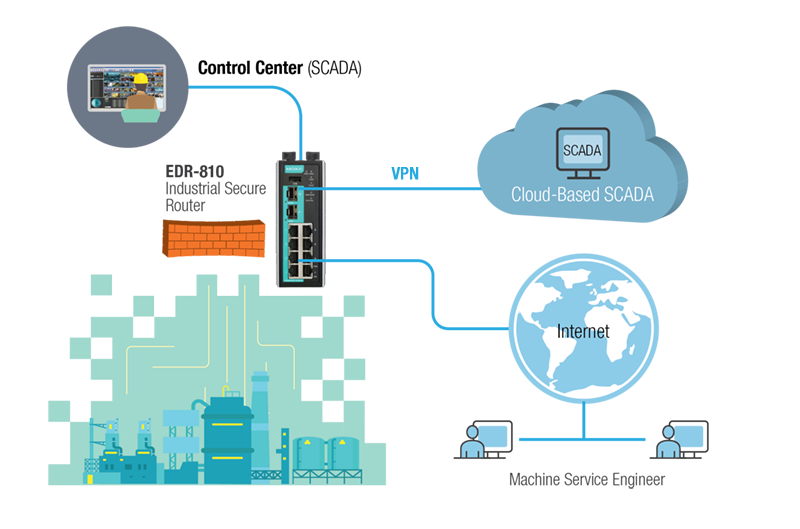

여러분의 데이터와 자산에 허가되지 않는 접근을 막기 위해서는 별도의 지역에서 ICS 네트워크로 접근하는 사용자들 조차도 안전한 접근과 관리를 식별하는 것을 가져야 하는 것은 필수 요소 입니다.오직 승인된 사용자만 네트워크에 접근 하는 것을 확실히 하는 것이 매우 중요합니다.

여의솔루션의 제안

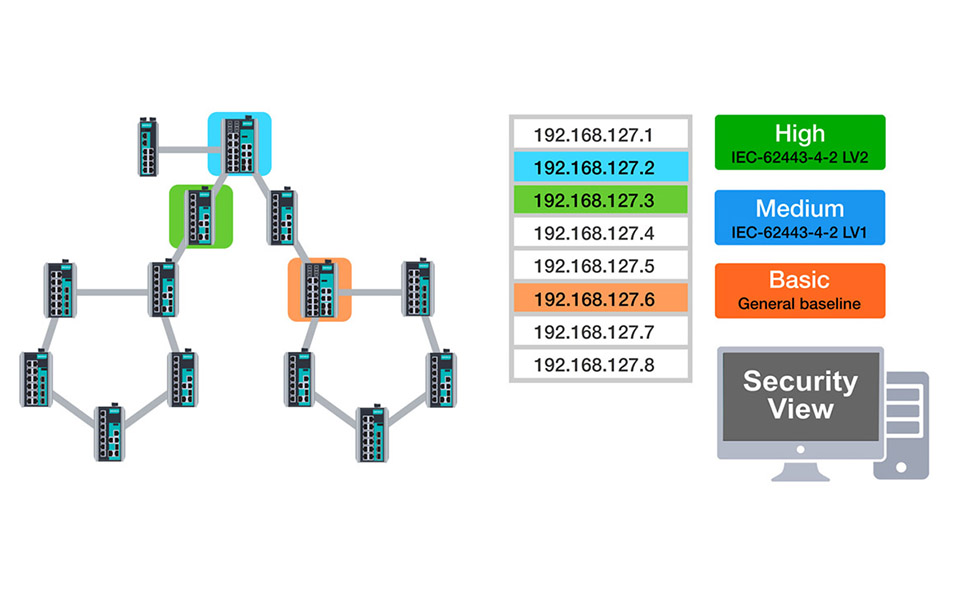

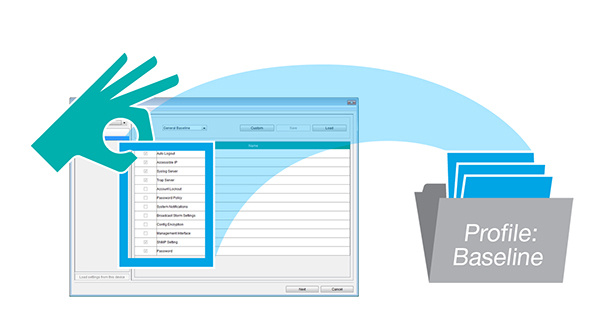

Moxa의 네트워크 장치는 RADIUS, 역할 기반 액세스 제어, 웹 로그인 페이지경보, 중앙 집중식 계정 관리 및 인증 관리를 지원합니다. 또한 Moxa는 무선 장치에 WPA2 무선 네트워크 보안을 제공합니다.